30 Août. 19 Événements

Surveillance Cybersécurité :

contrôler son niveau de sécurité toute l'année

Votre activité évolue, comment préserver le niveau de sécurité de votre S.I. tout au long de l’année ?

Que l’on soit directeur technique ou chef d’entreprise, comment acquérir une vision globale de son niveau de sécurité ? Comment surveiller son évolution, simplement, rapidement ?

Le contrat de Surveillance Cybersécurité répond à cette double problématique :

1. Il permet d’avoir une visibilité claire de sa surface d’exposition,

2. Il vous fournit une visibilité claire du niveau de sécurité de cette surface, avec des préconisations précises et un suivi de leurs mises en place.

Achat de nouveau matériel, changement d’un serveur, mise en place d’un nouveau pare-feu, départ de collaborateurs, ouverture d’une filiale… tous ces événements quotidiens font évoluer votre système d’information en permanence et ont un impact direct sur l’efficacité de votre système de défense.

Votre entreprise évolue. Préservez et augmentez le niveau de sécurité de votre S.I toute l’année.

Un audit, un pentest ou un scan de vulnérabilités vous permettent d’acquérir la vision de votre niveau de sécurité à un instant T. Mais ils ne peuvent pas intégrer les changements qui surviendront dans les semaines à venir.

Le contrat de Surveillance Cybersécurité vous apporte une vision objective et à long terme des transformations de votre S.I. et vous donne les moyens d’élever votre niveau de sécurité global.

Pourquoi noter son système de sécurité ?

Votre entreprise est comme un château fort : pour le défendre efficacement, il faut tout d’abord en connaitre les moindres recoins, des douves au grenier en passant par ses dépendances, ses terres éloignées, ses domaines vendus ou achetés. Toutes les personnes qui y travaillent, transitent ou interagissent avec celui-ci. Chaque élément est potentiellement porteur de risque, intentionnellement ou non.

Il faut ensuite avoir conscience des faiblesses, voire des failles dans le système de défense de votre château : la muraille ouest est maintenant trop basse pour la nouvelle génération de catapultes, les facilités d’accès mises en place lors des derniers travaux n’ont pas été supprimés, le système de fermeture du pont levis est obsolète, etc.

Grâce à son contrat « Surveillance Cybersécurité », Certilience vous permet donc :

- d’une part de visualiser clairement l’étendu du périmètre à surveiller.

- et d’autre part d’accéder à la liste des menaces détectées et des éléments nécessitant des modifications. Les préconisations précises correspondantes vous permettent de réaliser les améliorations requises à votre rythme et de suivre leur impact.

Ce sont la récurrence de l’analyse et le suivi de l’évolution de ces 2 facettes qui déterminent la note globale de sécurité de votre système d’information : vous suivez l’augmentation de son niveau de sécurité, mois après mois.

Étape 1 : Connaitre l’étendue de son château, en permanence

Lors de la « recherche de la surface d’exposition », les outils de Surveillance Cybersécurité scannent l’ensemble des ressources de votre S.I. exposé (les domaines, adresses IP, sites web, etc.). Cette recherche va s’étendre aussi bien au périmètre externe, c’est-à-dire sur le réseau internet, qu’au périmètre interne, c’est-à-dire au réseau interne de l’entreprise. Sa récurrence permet de suivre efficacement l’évolution de votre S.I. : nouveau site, nouvelle solution, nouveaux arrivants, etc.

- Vous maitrisez le périmètre réel de votre entreprise.

Étape 2 : Connaitre ses faiblesses et les corriger

Lors de l’étape « recherche des menaces », les outils de Surveillance Cybersécurité analysent les menaces potentielles qui affaiblissent vos ressources exposées. Vos applications web sont testées, la réputation de vos adresses IP, de vos sites web et de votre serveur de messagerie est surveillée, ainsi que le Darknet.

Les menaces recherchées sont les suivantes :

- Les vulnérabilités : un audit est effectué en mode « black box », c’est-à-dire sans compte ni accès préalable.

- Les faiblesses de configuration : même la Rolls des pares-feux sera inefficace si elle est mal configurée !

La multiplication des solutions de sécurité sur des infrastructures parfois composites, la complexité de leur mises en place et la gestion de leur interactions peuvent engendrer des dysfonctionnements. Une analyse objective et globale permettra de vérifier leur efficacité.

- Les informations à caractère personnel et la réputation : des données sensibles, ou des crédits (login + mot de passe) apparaissent parfois de manière publique, à la suite de fuites intentionnelles ou non. Il est important de vérifier régulièrement quelles informations concernant votre S.I. circulent publiquement.

Cette liste de menaces détectées est utilisée comme référentiel. Ces indicateurs sont vérifiés de manière récurrente afin de vous indiquer la note globale de votre niveau de sécurité. Vous recevez votre plan d’actions : à chaque menace correspond une préconisation.

- Vous maitrisez le niveau de sécurité de votre S.I.

Une vision globale 24h/24

Depuis votre portail Cyber, le tableau de bord de Surveillance Cybersécurité vous permet de suivre en un coup d’œil l’évolution de votre niveau de sécurité.

Vous retrouvez toutes les informations nécessaires : votre note globale ainsi que les 3 précédentes notes pour suivre sa progression, les éléments de la surface d’exposition et les menaces détectées.

Le portail vous donne également accès aux 3 livrables téléchargeables mensuellement : le rapport commenté, le référentiel d’exposition et le plan d’actions.

1| Le rapport commenté

Sous forme de vidéo explicative de 3 à 10 minutes, notre expert fait le point sur la dernière période écoulée. Il présente les changements survenus sur la surface d’exposition et l’évolution des menaces détectées. Grâce à son regard objectif sur ces indicateurs, il vous fournit un décryptage précis de la situation, des vulnérabilités et des risques auxquels vous êtes exposé.

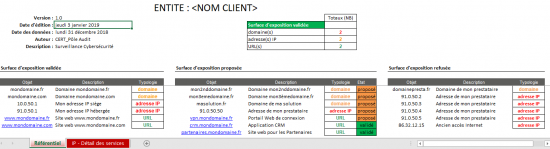

2| Le référentiel d’exposition

Ce document sous forme de fichier Excel a un double objectif : il vous présente le périmètre détecté et vous permet de sélectionner les éléments sur lesquels vous souhaitez appliquer la recherche de menaces.

Une première section « surface d’exposition validée » passe en revue le périmètre à surveiller et vous présente votre exposition sur internet.

Puis une deuxième section « surface d’exposition proposée » liste tous les éléments repérés : vous pouvez alors décider de les inclure au périmètre à surveiller, ou les refuser. L’avantage de cette démarche est de pouvoir vous concentrer sur un « sous-périmètre » jusqu’à ce qu’il soit totalement sécurisé, puis d’inclure un autre périmètre et petit à petit sécuriser l’ensemble de votre S.I.

Une troisième section liste les éléments que vous avez exclus du périmètre de recherche, afin de pouvoir les réintégrer ultérieurement.

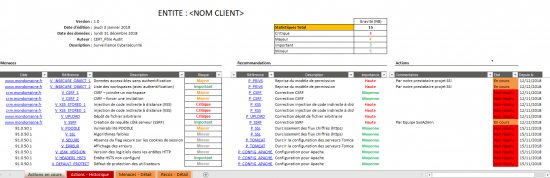

3| Le plan d'actions

Ce document sous forme de fichier Excel vous présente l’inventaire des menaces détectées, y associe les recommandations correspondantes ainsi que le suivi des actions réalisées.

Le niveau de criticité (Important / Majeur / Critique) est indiqué pour chaque menaces.

Et pour chaque élément à prendre en charge, vous visualisez directement l’état d’avancement des modifications.

Pourquoi un cycle récurrent sur la durée ?

Vous souhaitez entamer une démarche de sécurisation de votre S.I. ? Par où commencer ? Comment concilier votre activité et l’attention nécessaire à la mise en place de ces changements ?

Surveillance Cybersécurité vous propose un plan d’actions que vous suivez à votre rythme. Il vous informe automatiquement des nouvelles menaces qui pourraient survenir pendant cette période afin qu’elles soient traitées en fonction de leur criticité.

Votre activité évolue régulièrement, votre plan d’actions de sécurisation se transforme et s’adapte parallèlement.

Prêt pour démarrer votre projet Surveillance Cybersécurité ?

Demandez une démonstration aux experts Certilience !