04 Fév. 21 Cybersécurité

Comment créer nomadisme et télétravail sécurisés

Le nomadisme des employés se développe petit à petit depuis quelques années. Mais le contexte sanitaire de ces derniers mois a contraint les entreprises à développer plus rapidement et plus globalement le télétravail de leurs employés. Dans ces conditions, quant est-il du télétravail sécurisé ? Est-il possible de concilier télétravail et sécurité de l’IT de l’entreprise ?

Afin que cette transition se déroule dans de bonnes conditions de sécurité, il est alors important de considérer attentivement la manière de sécuriser les accès distants. La protection des données de l’entreprise doit s’appuyer sur une bonne gestion des besoins de confidentialité, de l’intégrité des données et bien sûr de

l’authentification des utilisateurs. La difficulté sera donc d’une part de maintenir le niveau de sécurité globale tout en facilitant le travail nomade des employés, et d’autre part de conserver la maitrise de son budget.

Démocratisation du cloud

L’utilisation du cloud s’est largement démocratisée dans les entreprises. Cette nouvelle organisation des accès aux données, largement poussée par les éditeurs de solutions, offre une bonne réduction des risques, tant grâce à la flexibilité dans le déploiement qu’à la gestion simplifiée des coûts.

Aujourd’hui plus de 90% des entreprises utilisent des services cloud, a minima un exchange online, Office365, un ERP ou un applicatif métier, ainsi qu’une ou plusieurs solutions de sécurité : antivirus, waf, bastion, managés et/ou opérés dans le cloud. Ces solutions sont devenues indispensables pour permettre aux salariés nomades, ainsi qu’à des intervenants extérieurs, de se connecter et d’accéder aux ressources de l’entreprise.

Créer la mobilité, faciliter le passage au nomadisme

Pour que cette transformation vers la mobilité soit réussie, elle doit avoir le moins d’impact possible sur les utilisateurs. Il faut éviter le plus possible de modifier leurs habitudes de travail.

La mobilité des personnes et des outils doit alors être mise en place avec trois objectifs :

- Les utilisateurs doivent pouvoir accéder aux applications et aux outils utilisés habituellement sur leur lieu de travail (boite mail, ERP, applications métier, etc.),

- ils doivent pouvoir utiliser leur PC d’entreprise

- et aussi dans certain cas d’usage, utiliser un PC personnel.

Le choix de la solution la plus adaptée à vos besoins rendra cette transformation la plus transparente possible.

Les problématiques liées à la mobilité

La mise en place de la mobilité peut engendrer des problématiques dans trois domaines.

1/ les problèmes de connectivité

Afin de passer rapidement au télétravail, les entreprises les moins préparées autorisent les collaborateurs à se connecter avec leur ordinateur professionnel, voire personnel, sans modification des accès de télécommunications. Cela engendre des charges sur le système d’information, les connexions internet. A la suite de ces modifications, les performances attendues ne sont plus toujours au rendez-vous.

2/ les problèmes d’ouverture au SI

Pour que les ressources internes deviennent accessibles depuis l’extérieur, il est nécessaire d’ouvrir le système d’information de l’entreprise. Celles-ci n’ont pas toujours eu le temps de formaliser les matrices de flux, et cela génère des failles de sécurité parfois importantes.

3/ la dégradation de la sécurité au sens large

Les causes de ces problématiques sont multiples. Elles surviennent par exemple lors de l’utilisation de système d’authentification à facteur simple. Les équipements de sécurité mal (re)dimensionnés sont surchargés et deviennent moins efficaces. De plus, ces équipements de sécurité non mis à jour engendrent des vulnérabilités dans les barrières de protection que l’on pense efficaces.

De plus, cette dégradation cause une augmentation de votre surface d’exposition.

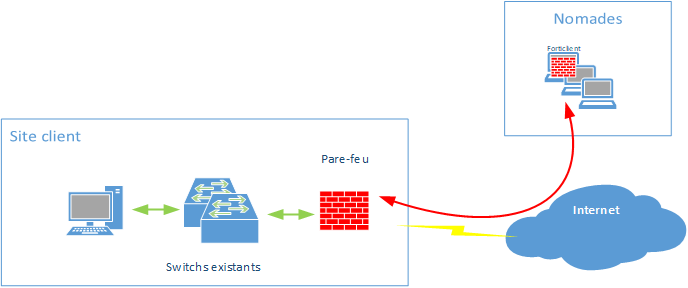

Les types d’architecture standards

Dans la plupart des entreprises, l’architecture standard mise en place pour sécuriser les accès est un client VPN installé sur le poste de travail nomade. Cela permet à l’utilisateur d’accéder aux ressources internes et/ou au cloud de l’entreprise.

Ces tunnels fonctionnent selon deux types différents :

›

le full tunneling

Il est sécurisé mais pas évolutif. Il consiste à faire transiter l’ensemble des flux vers la passerelle de l’entreprise.

Avec ce mode de fonctionnement :

- Les nomades s’appuient sur la sécurité existante en périphérie.

- Il est nécessaire d’ajouter de la capacité de traitement pour suivre le rythme

- Les flux internet entrainent des congestions sur les liens

- L’expérience utilisateur est appauvrie car il doit s’authentifier une deuxième fois pour lancer le VPN

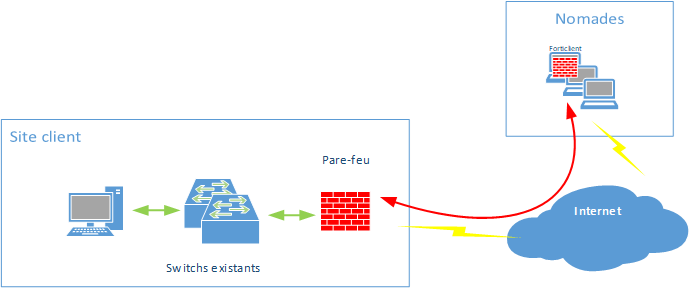

›

le split tunneling

Avec ce mode de fonctionnement :

- Les nomades accèdent à internet sans le moindre contrôle : il n’y a aucune sécurisation en termes de filtrage (aussi bien URL que malware), ou tout autre protection Next Gen

- Le poste de travail nomade met l’entreprise en péril en cas de compromission via internet.

Il est donc fortement conseiller d’embarquer des solutions de protections. Elles seront mises en place directement sur les clients VPN ou via l’ajout d’une brique de sécurité type proxy web, SASE ou on premise.

Ces deux solutions ont leurs forces et leurs faiblesses. Il est donc important de faire un solide état des lieux de vos besoins afin de choisir la solution la mieux adaptée.

Établir quels sont vos besoins

Pour faciliter l’établissement de vos besoins, nous les avons classifiés en quatre groupes. Pour chacun des groupes, il vous faudra établir vos besoins en fonction des habitudes de votre entreprise et du nombre d’utilisateurs.

1/ les besoins utilisateurs

Les utilisateurs sont toujours très exigeants. Ils sont besoin :

- D’une forte souplesse d’utilisation,

- de performances d’usage (expérience utilisateur)

- de ne pas subir de sur-contraintes liées à la mobilité : authentifications redondantes, accès partiels à certaines applications ou données de l’entreprise, etc.

2/ les besoins de l'entreprise

Les besoins de l’entreprise peuvent avoir des implications importantes et sont parfois difficiles à concilier avec ceux des utilisateurs.

- L’entreprise doit sécuriser son périmètre,

- avec un modèle opérationnel simple,

- qui demande parfois une simplification de l’architecture,

- tout en maintenant la productivité des utilisateurs,

- et en sélectionnant des solutions scalables.

L’ensemble de ces besoins nécessite parfais des modifications d’infrastructure engendrant des coûts supplémentaires.

3/ les besoins de connectivité

Les besoins de l’entreprise cités précédemment engendrent des besoins en connectivité :

- Connexion depuis n’importe où, pour chaque utilisateur,

- avec pour point d’attention la montée en charge des liens internet et des équipements en périphérie,

- ainsi qu’une latence minimale pour les accès aux ressources on-premise et dans le cloud.

4/ les besoins de sécurité

Ils sont à évaluer en tenant compte des critères suivants :

- Utiliser des méthodes d’authentification robustes (mots de passe complexes, double authentification)

- Contrôler l’accès aux ressources on-premise et dans le cloud

- Sécuriser les communications et gérer la protection des données sensibles

- Sécuriser le poste de travail et les flux qu’il génère.

L’évaluation de tous ces critères vous permettra d’avoir avez une idée plus précise de vos besoins. Certilience pourra alors vous proposer des projets simples :

- pour sécuriser les utilisateurs en situation de nomadisme, via des solutions d’authentification et de contrôle d’accès,

- pour gérer la conformité des postes nécessitant d’être raccordés sur le réseau de l’entreprise et pour sécuriser les flux internet générés par les postes.

Une « bonne » solution devra sécuriser votre SI sans dégrader l’expérience des collaborateurs : elle doit suivre leurs exigences et leur mode de fonctionnement en termes d’authentification, de conformité et de sécurisation des flux. Mais elle doit également être évolutive, et contrôler les usages. Qui fait quoi ? Quand ? Et à partir quels supports nomades ?

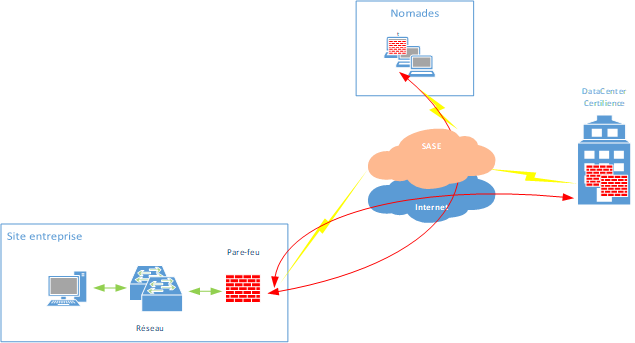

La sécurisation des flux avec des solutions SASE – Proxy web

Les solutions de sécurisation des flux ont pour vocation le filtrage d’URL et le déchiffrement SSL.

Au-delà de ce que peut proposer une solution de sécurité périmétrique, les solutions de type proxy web en mode SASE sont de plus en plus réputées avec le contexte actuel.

En effet, elles permettent non-seulement de centraliser la gestion des flux internet mais également de s’affranchir de solutions on-premise. L’installation d’un client sur le poste nomade permet de proxifier les flux et empêche l’utilisateur d’outre-passer la solution.

Certilience vous recommande par exemple les solutions proposées par les éditeurs Forcepoint et Zscaler.

La conformité du poste de travail

Pour répondre aux questions « avec quoi l’utilisateur se connecte-t-il ? » et « est-ce un device de ma société ? », nous abordons le point de conformité du poste de travail.

Le principe est de valider des profils d’utilisateurs en fonction de plusieurs critères déterminés par l’entreprise :

- la machine est-elle dans le domaine ?

- l’antivirus et le pare-feu sont-ils activés ?

- le PC a-t-il un certificat ?

- une solution de chiffrement du disque est-elle en place ?

Certilience vous propose de répondre à ces problématiques grâce aux solutions éditées par McAfee et Fortinet. L’agent FortiClient est géré via la console EMS et permet de vérifier la compliance du poste ; le fonctionnement est identique pour la solution McAfee, qui gère les profils via la console EPO.

Concernant la partie chiffrement de poste, vous pouvez aussi utiliser McAfee au travers de BitLocker.

L’authentification et la gestion des accès à privilège

Quel utilisateur se connecte ? Est-il bien celui qu’il prétend être ? A quelle application peut-il se connecter ?

Pour pouvoir répondre à ces questions, il vous faudra une solution d’authentification et de gestion des accès à privilège.

Une des principales menaces qui pèsent sur les entreprises est le vol d’identifiants, login et mot de passe. En effet, un attaquant qui parvient à se connecter en utilisant les identifiants d’un utilisateur pour accéder au réseau d’entreprise représente un danger important. Le risque est d’autant plus élevé que les utilisateurs ont tendance à réutiliser toujours le même mot de passe. Une fois celui-ci découvert, la porte reste ouverte en permanence.

L’objectif de ces solutions est donc de garantir que la personne qui se connecte est bien le véritable utilisateur grâce à une authentification sécurisée au travers de systèmes évolués multi-facteurs.

Pour l’authentification et la gestion des accès à privilège, Certilience vous recommande :

- des solutions de type MFA associées à des tokens physiques Yubikey, du Google authenticator en relation avec les solutions de bastion

- l’utilisation d’un bastion permet de gérer les accès à privilège sur les ressources de votre SI. Par exemple : Wallix en solution on-premise / cloud, ou Okta en solution full cloud.

L’ensemble de ces solutions permet une réduction du risque de 99 % dans le sens où les utilisateurs n’ont pas connaissances des mots passes qui sont stockés sur les machines.

Je veux mettre en place des postes nomades et

du télétravail sécurisés :