09 Nov. 21 Actualités

De nouvelles menaces tirent parti de la surface d’exposition étendue des systèmes d’information. Les systèmes d’accès distants classiques utilisés lors de la pandémie ont montré leur limite en étant source de nombreuses attaques. L’adoption de nouvelles solutions apparait comme une priorité.

Au cours de l’année écoulée, les entreprises et les professionnels ont dû s’adapter aux contraintes imposées par la pandémie de COVID-19, notamment en ce qui concerne le télétravail et l’accès à distance aux systèmes d’information et aux applications d’entreprise. Ainsi, selon le cabinet de conseil Gartner, 81 % des entreprises déclarent avoir adopté le télétravail. Dans ce contexte, agilité et flexibilité sont indispensables pour conserver un avantage concurrentiel.

La nouvelle organisation des entreprises induit une hyper-distribution des systèmes en périphérie, avec une multiplication sans précédent des accès, des utilisateurs et des appareils connectés à distance aux systèmes d’entreprises. Ce nouveau paradigme représente un effet d’aubaine sans précédents pour les acteurs des menaces, en particulier ceux qui exploitent les faiblesses en périphérie des systèmes, grâce notamment au phishing, ou encore aux ransomwares – le nombre d’attaques de ce type ayant plus que doublé au premier semestre 2021 par rapport à 2020.

Ces attaquants tirent parti de la surface d’exposition de plus en plus étendue, des accès réseau mal sécurisés et de l’absence ou du manque de protection sur ces nouveaux territoires. Selon IDC, 70 % des attaques réussies trouvent leur origine au niveau des endpoints. Pour se protéger contre ces menaces, les organisations ont besoin de s’équiper de solutions de sécurité qui protègent l’ensemble des utilisateurs, des appareils et des accès. Il peut toutefois se révéler difficile de trouver des solutions individuelles réellement intégrées et complémentaires capables de garantir une protection complète des systèmes tout en empêchant les attaquants d’exploiter des failles de sécurité.

Ainsi, pour protéger les utilisateurs, les points d’accès et les appareils distants, pourquoi ne pas avoir recours à une solution unifiée et facile à déployer qui offre une protection complète contre tous types d’attaques visant les utilisateurs, les appareils et les accès distants ?

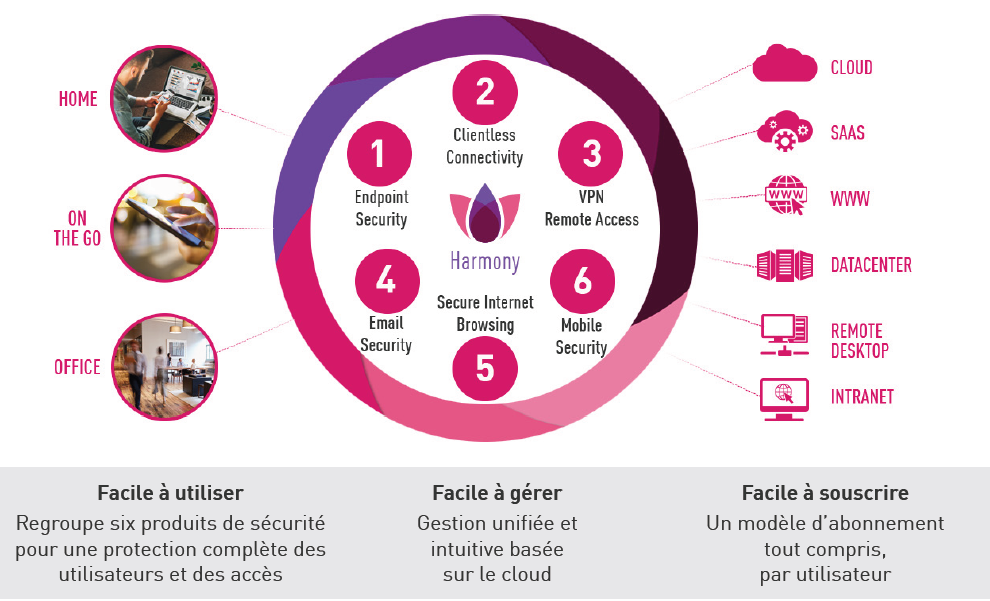

Check Point Harmony : 6 solutions en 1 pour une protection unifiée et facile à déployer.

Pour répondre à cette problématique actuelle des entreprises en matière de sécurité des utilisateurs et des accès à distance, Check Point propose une suite de 6 solutions intégrées et unifiées dédiées :

- Harmony Endpoint est une solution de sécurité complète pour les endpoints, contre un paysage des menaces sophistiqués, en offrant une protection à 360° contre les attaques.

- Harmony Connect Internet Access protège les utilisateurs distants et les succursales et leur permet d’accéder à Internet au moyen d’un portail web sécurisé basé dans le cloud.

- Harmony Connect Remote Access redéfinit le Secure Access Service Edge (SASE) en permettant aux utilisateurs et aux succursales distants d’accéder aux applications d’entreprise à tout moment, de n’importe où et en toute sécurité, soit au moyen d’une connexion clientless, soit en utilisant un VPN qui protège les utilisateurs clients.

- Harmony Email & Office permet de sécuriser les boîtes de messagerie des utilisateurs, ainsi que les applications et offre une protection complète pour Office 365 et Google Workspace.

- Harmony Browse garantit une expérience de navigation Internet sécurisée, rapide et privée, grâce à la première protection intégrée aux navigateurs qui inspecte 100 % des flux SSL.

- Harmony Mobile offre une solution de défense contre les menaces visant les appareils mobiles pour permettre aux employés de travailler en toute confiance de n’importe où.

L’écosystème Check Point Harmony permet de rassembler au sein d’une même solution des capacités aussi variées qu’indispensables, allant de la protection des appareils à 360° contre le phishing ou les ransomwares à la restauration rapide des données et systèmes en périphérie, en passant par le nettoyage et la reconstruction de pièces jointes à des e-mails.

L’ensemble de solutions Check Point Harmony garantit non seulement une protection complète des utilisateurs, des accès et des appareils distants, mais il est facile à acquérir, grâce à un modèle de tarification tout-inclus qui repose sur une formule d’abonnement par utilisateur. En outre, grâce au portail d’accès unique Check Point Infinity Portal, une plateforme de gestion native basée dans le cloud qui permet de déployer, configurer et administrer les solutions Harmony et offre aux entreprises une visibilité unifiée des activités malveillantes, Check Point Harmony est aisé à prendre en main, à déployer et à administrer.

Une couche de sécurité supplémentaire en périphérie : gage de sérénité pour les entreprises.

Au cours de l’année écoulée, les entreprises ont pris conscience de la nécessité de disposer de solutions de sécurité leur permettent de protéger leurs données, leurs réseaux et leurs applications contre des menaces de plus en plus sophistiquées. Or selon Gartner, et 74 % d’entre elles envisagent de mettre en place des fonctionnements de travail à distance pérennes, ce qui fait aujourd’hui de la sécurité des utilisateurs, des appareils et des accès distants un enjeu majeur.

Ainsi, disposer d’une couche de sécurité supplémentaire en périphérie des systèmes est essentiel pour pouvoir opérer en toute sérénité, sans avoir à craindre qu’une attaque sur un appareil distant connecté au système d’information ne mette en péril les opérations. Check Point s’appuie notamment sur une approche moderne en matière de sécurité zero trust (ou « confiance zéro »), qui consiste à passer au crible l’ensemble des connexions au réseau d’entreprises afin de filtrer le plus grand nombre de menaces avérées ou potentielles, présentes ou à venir.

Pour ce faire, Check Point Harmony se repose sur un ensemble de technologies de pointe qui assurent une protection avancée pour permettre aux utilisateurs d’accéder au cloud, aux solutions logicielles as-a-Service (SaaS), à Internet, aux datacenters, ainsi qu’aux réseaux et applications d’entreprise depuis n’importe quel emplacement, qu’ils soient chez eux, en déplacement, au bureau ou dans une succursale distante. Cette protection éprouvée permet de bloquer plus de 99 % des attaques et repose sur une intelligence des menaces en temps réel, alimentée grâce aux informations collectées par des millions de capteurs dans le monde et plus de 60 intelligences artificielles (IA) et moteurs dédiés à la prévention des menaces.

Check Point Harmony est le premier écosystème de sécurité unifié sur le marché qui permet aux entreprises de réduire la complexité et les risques de failles de sécurité liés à un écosystème complexes de solutions difficiles à intégrer entre elles, tout en préservant la performance. La solution offre une protection complète des utilisateurs, des accès et des appareils distants facile à déployer, à administrer et à configurer pour permettre aux collaborateurs de se consacrer à des tâches créatrices de valeur sans s’inquiéter de la sécurité et d’augmenter leur productivité, tout en garantissant une protection à 360° de tous les utilisateurs et appareils distants, ainsi que des données d’entreprise.

Vous vous posez des questions sur votre posture sécuritaire en périphérie de votre système ? Répondez au questionnaire d’évaluation de Check Point en cliquant sur ce lien.