01 Avr. 20 Actualités

Optimiser la disponibilité avec une solution reverse proxy FortiADC et FortiWeb

Un ADC est un serveur de répartition de charge avancé. Il route le trafic vers le serveur de destination disponible en se basant sur des tests de santé et des algorithmes de répartition de charge. Un ADC complet tel que FortiADC améliore également les performances des applications en se chargeant de certaines tâches initialement réalisées par les serveurs applicatifs telles que le chiffrement/déchiffrement SSL, protection WAF, compression, caching et processus de routage (par exemple NAT).

FortiADC utilise des informations de sessions Niveau 2, 3, 4 et 7 afin d’utiliser des politiques d’ADC et la gestion de framework pour les fonctionnalités suivantes :

- Répartition de charge de serveurs

- Répartition de charge de liens

- Répartition de charge entre datacenters

- Web Application Firewall

- Sécurité réseau

- Gestion de l’authentification utilisateur

Les fonctionnalités d’un ADC

Load balancing

Un ADC (Application Delivery Controller) est un serveur de répartition de charge. Son objectif est de router le trafic en provenance de clients vers les serveurs destinations disponibles en fonction des tests de santé et des méthodes de répartition de charge souhaitées.

Profils d'applications

Un profil d’application est un objet définissant comment le FortiADC doit traiter le trafic pour le protocole spécifié.

FTP > Utilisé avec les serveurs FTP

HTTP > Utilisé pour du trafic web standard non chiffré

HTTPS > Utilisé pour du trafic web sécurisé lorsque l’offloading SSL est réalisé

TURBO HTTP > Utilisé pour du trafic web standard non chiffré ne nécessitant pas de fonctionnalités avancées telles que le caching, la compression, le Content Rewriting, la limitation de débit, blocage GeoIP ou du NAT Source. Utilisable avec du Content Routing et du DNAT.

Ce profil active la transmission basé sur le paquet et non la session permettant de réduire la latence réseau et l’utilisation des ressources CPU

RADIUS > Utilisé avec des serveurs RADIUS

RDP > Utilisé avec le protocole de prise en main à distance Windows (Windows Terminal Server)

SIP > Utilisé avec des applications utilisant le protocole SIP telles que la VoIP, la messagerie instantanée et la vidéo

TCP > Utilisé pour tous les protocoles TCP non chiffrés

TCPS > Utilisé pour tous les protocoles TCP chiffrés quand l’offloading TLS/SSL est réalisé

UDP > Utilisé pour tous les protocoles UDP

IP > Utilisé en complément d’autres profiles sur d’autres VS pour permettre de répartir la charge des autres flux IP au travers du FortiADC

DNS > Utilisé avec des serveurs DNS

SMTP > Utilisé avec des serveurs SMTP

Web Application Firewall

Un WAF (Web Application Firewall) est un élément de sécurité entre le client et une application web. Son objectif principal est de prévenir les attaques contre les serveurs web. Un WAF est déployé séparément de l’application web, ce qui permet de décharger les serveurs web de ces outils de sécurité et de permettre l’utiliser pour une ferme de serveurs.

Un WAF utilise des méthodes qui complémentent les systèmes de sécurité périmétrique, tels que le FortiGate. Le module WAF du FortiADC applique un ensemble de politiques de sécurité sur les transactions HTTP au travers de points de contrôle HTTP.

Il est possible de déployer une politique spécifique :

- Web Attack Signature Policy :

La base de données de signatures inclut des signatures pouvant détecter des attaques et des exploitations connues qu’il est possible de trouver dans 22 points de contrôle. Dans la configuration des politiques, il est possible de choisir des classes de points de contrôle pour analyser les entêtes HTTP, le corps de la requête HTTP et le corps de la réponse HTTP.

- URL Protection Policy :

Cette politique permet de créer des règles détectant des paternes dans l’URI ou dans l’extension de fichier.

- HTTP Protocol Contraint Policy :

Cette politique permet de créer des règles restreignant les URI, les entêtes, la taille du corps, les méthodes HTTP ou les codes réponses HTTP.

- SQL/XSS Injection Detection Policy :

Cette politique inclut des règles permettant de détecter des injections SQL/XSS dans l’URI de la requête HTTP, dans l’entête HTTP Referer, dans l’entête HTTP Cookie ou dans le corps de la requête HTTP.

- Bot Detection :

Cette politique inclut des règles pour détecter les Bots. Un Bot est une application qui exécute des tâches automatiques au travers d’Internet. Le Web Application Firewall supporte deux méthodes pour détecter les bots malicieux : par détection de signature et par détection comportementale. Il est possible d’utiliser des listes blanches pour exclure les sources de confiance connues de la détection.

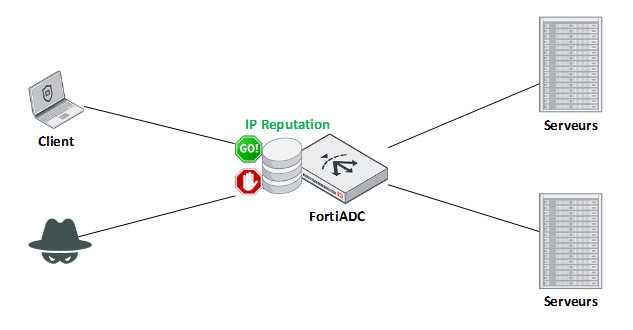

Filtrage sur la réputation des adresses

Le service de réputation IP FortiGuard fournit une base de données des adresses IP connues comme compromises ou malicieuses. Cette base de données est maintenue par FortiGuard et mise à jour régulièrement.

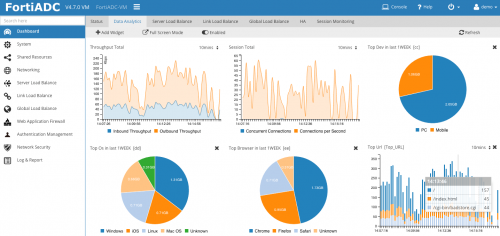

Le reporting d’un ADC

Différents tableaux sont proposés pour visualiser en temps réel l’état des applications et des boitiers.

Le déploiement d’une solution FortiADC ou FortiWeb peut être réalisée en mode VM ou sous forme d’appliance.

L’intégration de ce type de solution requière généralement un dimensionnement initial en fonction :

- du débit nécessaire

- du nombre de session

- du nombre d’application à sécuriser.

Certilience propose des accompagnements type pour ces solutions,

il est également possible de réaliser des POC des solutions.

Pour demander une étude personnalisée :