01 Oct. 18 Cybersécurité

Firewall Check Point Stateful Inspection :la solution à toute épreuve

La technologie « Stateful Inspection »

Initialement les pare-feux examinaient les paquets IP indépendamment les uns des autres. Or, de nombreux services (FTP, SIP, ou RPC par exemple) initient une connexion sur un port statique, mais ouvrent aussi un ou plusieurs ports dynamiques (c’est-à-dire aléatoires) entre le poste client et le serveur. Ainsi, il était impossible avec un filtrage simple de paquets de prévoir les ports à laisser passer ou à interdire. Pour y remédier, le filtrage Stateful (filtrage de paquets avec état) permet d’effectuer un suivi des transactions entre le client et le serveur.

La technologie « Stateful Inspection » est ainsi capable d’assurer un suivi des échanges, c’est-à-dire de tenir compte de l’état des anciens paquets pour appliquer les règles de filtrage. De cette manière, à partir du moment où une machine autorisée initie une connexion vers une machine située de l’autre côté du pare feu, l’ensemble des paquets transitant dans le cadre de cette connexion seront implicitement acceptés par le firewall. Pour cela, la passerelle vérifie que chaque paquet d’une connexion est bien la suite du précédent paquet, et la réponse à un paquet dans l’autre sens.

Si le « Stateful Inspection » est plus performant que le filtrage de type ACL, il ne protège pas pour autant de l’exploitation des failles applicatives, liées aux vulnérabilités des applications. Or ces vulnérabilités représentent la part la plus importante des risques en matière de sécurité. La technologie « Application Intelligence » permet de filtrer les communications applicatives et s’opère au niveau 7 (couche application) du modèle OSI, contrairement au filtrage de paquets simple (niveau 3-4). La technologie « Application Intelligence » apporte ainsi une connaissance des protocoles utilisés par chaque application et assure ainsi un filtrage applicatif efficace.

Grâce à l’analyse combinée des flux réseaux et applicatifs, la Blade Firewall Check Point assure la protection de plusieurs milliers d’applications et protocoles, incluant les flux de messagerie, le trafic spécifique Microsoft, le P2P, la Messagerie instantanée, les protocoles de routages, la VoIP, etc …

Position sur le marché des pare-feux (Gartner ? )

Fort de son expérience de pionnier de la sécurité informatique, Check Point est placé parmi les leaders depuis la création du « Magic Quadrant Enterprise Firewall » de Gartner.

La version 2017 du Magic Quandrant Gartner est téléchargeable sur le site de Check Point.

Toutes les spécifications du firewall Check Point

Check Point est leader historique du marché que cela soit au niveau « Entreprise Firewall » que « Unified Threat Management » (UTM).

Parmi les spécifications des produits Check Point, on compte :

• Firewall :

produit historique et phare de l’offre Check Point intégrant les technologies Stateful Inspection et Application Intelligence. Les fonctionnalités majeures sont le contrôle d’accès, le NAT, l’authentification et le mode « bridge » (pont).

• Identity Awareness :

l’administrateur peut construire sa politique de sécurité sur l’identité des utilisateurs et des machines (interaction avec un serveur LDAP).

• VPN IPSEC :

passerelle de chiffrement pour l’interconnexion site à site et la gestion des accès distants grâce au module Checkpoint VPN.

• Mobile Access :

solution d’accès distant offrant un portail Web SSL et une connectivité sécurisée de type VPN SSL ainsi qu’une protection complète des postes utilisateurs, des données manipulées durant une session de travail et des ressources applicatives mises à disposition.

• Advanced Networking & Clustering :

les fonctions de routage dynamique (BGP, OSPF, RIP), multicast (PIM, IGMP), qualité de service (QoS), redondance de liens ISPs, et intègre les technologies d’accélération d’inspection (SecureXL) et de gestion des clusters actif-actifs (ClusterXL).

• IPS :

détection d’intrusions, de contrôles applicatifs et d’attaques DDoS.

• Application Control :

détection et contrôle applicatif en temps réel de l’accès aux applications de type Facebook, Twitter, Tor, Skype, Youtube, etc…. Plus de 4.500 applications et 100.000 Widgets sont ainsi répertoriés et réparties en 150 catégories.

• URL Filtering :

référence plus de 21 millions d’URLs au travers de 40 catégories pour garantir un usage professionnel et optimisé du surf Internet. La liste des URLs est mise à jour en temps réel avec plus de 100 000 nouveaux sites par semaine.

• Threat Emulation :

solution innovante permettant l’inspection rapide des fichiers et les exécutions dans un bac à sable virtuel afin de découvrir tout comportement malveillant. Les logiciels malveillants découverts sont stoppés avant qu’ils ne puissent pénétrer dans les réseaux.

• Threat Extraction :

traite la problématique des malwares inconnus en « nettoyant » tous les fichiers documents (Office et PDF) envoyés aux entreprises par email ou téléchargés sur le web, afin de permettre la livraison rapide de contenus sûrs aux destinataires.

• Antivirus & Anti-Malware :

protection antivirus/antimalware incluant un moteur heuristique propre à stopper virus, vers et autres malwares. Les bases de signatures sont mises à jour automatiquement.

• Anti-bot :

offre une protection contre les bots et les menaces persistantes avancées (APT) permettant aux clients de détecter les bots et d’éviter les dommages en bloquant la communication entre les hôtes contaminés et les opérateurs à distance.

• Data Loss Prevention :

prévention contre la fuite d’information au niveau de la passerelle sur les protocoles SMTP, HTTP et FTP.

• Anti-Spam & Email Security :

élimine les courriers indésirables, ainsi que les attaques contenues dans les emails. Les bases d’informations sont automatiquement mises à jour.

Le firewall Check Point concentre donc toutes les spécificités nécessaires à une protection optimale.

Quid des certifications ?

Check Point a obtenu et maintient de nombreuses certifications :

- NIAPC (NATO Information Assurance Product Catalogue)

- Department of Defence Information Networks (DoDIN) Approved Products List (DISA)

- Commercial Solutions for Classified Program (CSfC)

- FIPS (Federal Information Processing Standard)

- CESG NCSC CPA et Cyber Essentials Plus (département du GCHQ, service secret britannique)

- ICSAlabs

- NSS Labs

- IPv6 Ready.

Certilience, un partenaire Check Point historique

Certilience, société créée en 2008 et basée à Lyon, est une agence d’experts spécialisée dans tous les domaines de la sécurité informatique.

Fort de 10 ans d’expérience avec les produits Check Point, Certilience est un revendeur, installateur et intégrateur historique. Certilience est également un partenaire certifié Check Point avec plusieurs ingénieurs ayant obtenu la plus haute certification CCSE (Check Point Certified Security Expert).

Certilience fait valoir son expérience avec les produits Check Point chez ses nombreux clients, de tous secteurs d’activité : industriel, transport, médical, administration.

Pour ces clients, Certilience ne se réduit pas à installer les produits Check Point mais assure toutes les étapes d’un projet :

- Avant-vente

- Revente

- Intégration

- Mise à jour

- Migration

- Formation

- Infogérance

- Support

- Ouverture d’incident auprès de l’éditeur.

Quelles sont les nouveautés et avantages de la dernière version R80.10 ?

La dernière version R80.10 du firewall Check Point, sortie en mi-2017, apporte de nombreuses nouveautés, dont certaines inédites dans le secteur, différenciant Check Point face à ces concurrents.

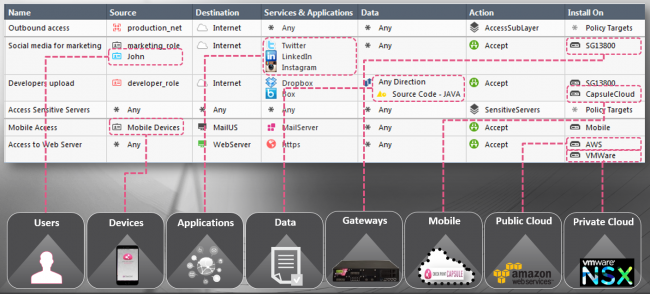

Une politique unifiée

Les différentes politiques ont été unifiées afin d’être regroupé. Ainsi, toute la configuration de la politique de sécurité s’effectue au même endroit :

- Filtrage réseau

- Filtrage d’URL

- Utilisateurs

- Appareils

- Applications

- Données

- Périphériques mobiles

- Cloud public

- Cloud privé

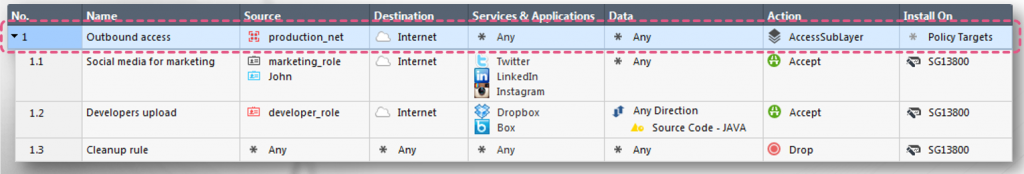

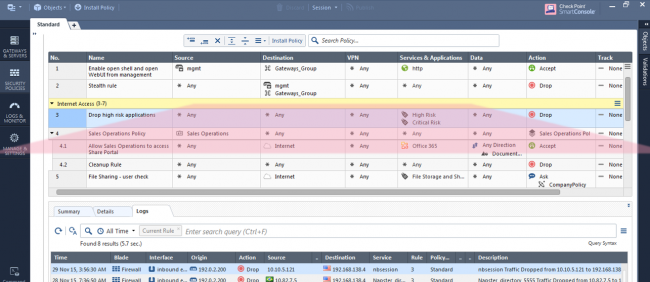

Regroupement des règles

Les différentes règles de la politique de sécurité d’une même entité (bâtiment, réseaux, services, sites distants …) peuvent maintenant être réunies en section contenant des sous-règles.

Cette nouveauté permet :

- D’augmenter fortement la lisibilité de la politique de sécurité

- D’optimiser le fonctionnement du pare-feu et d’augmenter ses performances

- De maintenir plus facilement une politique de sécurité exhaustive.

Cette spécificité est inexistante chez les concurrents de Check Point. Le firewall Check Point est donc une solution tout à fait unique et originale.

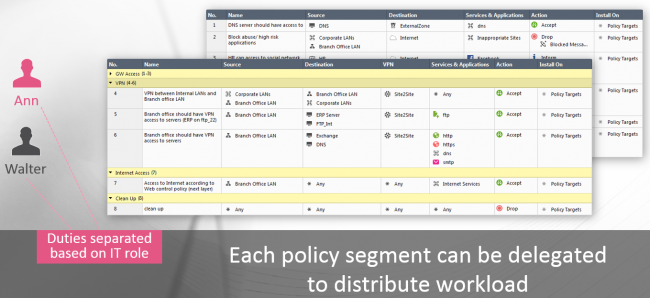

Granularité des droits de la politique de sécurité

Des droits d’écriture peuvent être pour chaque regroupement de règles. Cette nouveauté permet de déléguer la gestion de la politique de sécurité. Chaque groupe peut ainsi être assigné à un ou plusieurs gestionnaires.

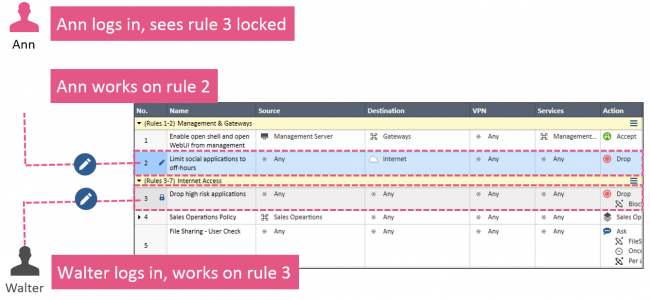

Editions simultanées par plusieurs administrateurs

Un mécanisme a été implémenté dans le firewall Check Point afin que plusieurs administrateurs puissent éditer simultanément la politique de sécurité. Lorsqu’un administrateur modifie une règle, un cadenas apparaît sur l’interface des autres administrateurs, leur indiquant que celle-ci est déjà en cours d’édition.

Accès direct aux journaux

Les journaux et détails d’une règle de la politique de sécurité sont maintenant directement accessible.

Les diagnostics sont simplifiés et gagnent en efficacité et rapidité.

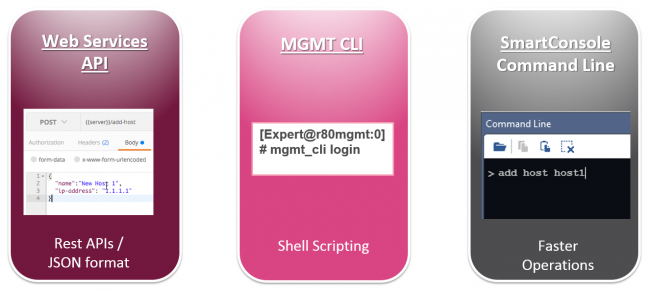

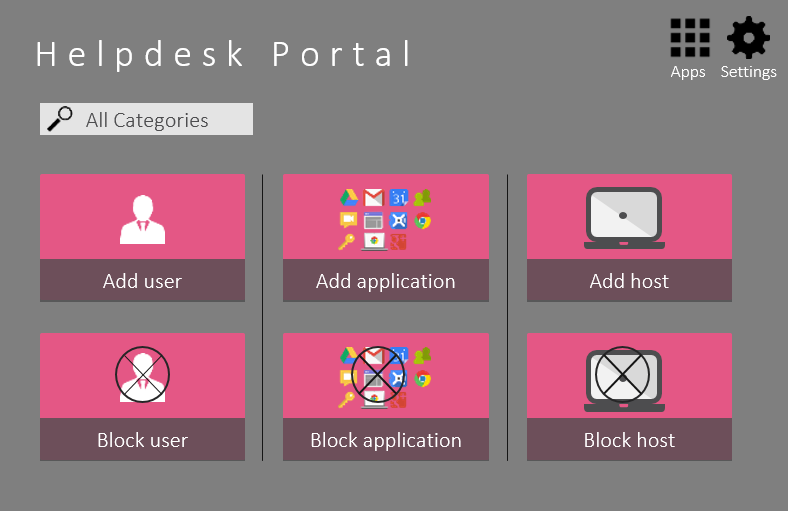

Multiples interfaces d’administration

De nouvelles interfaces d’administration ont été développées dans le firewall Check Point :

- Rest APIs / JSON format : permettant de créer/modifier/supprimer des objets ou règles par une application Web

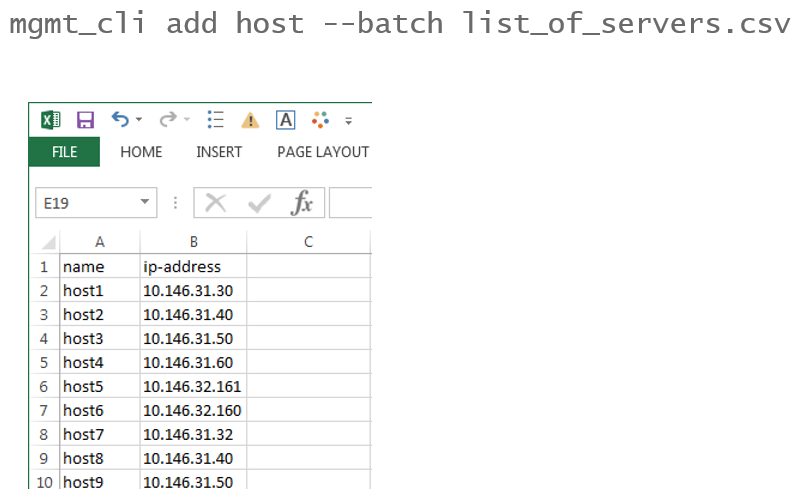

- MGMT CLI (Management CLI) : permettant de créer/modifier/supprimer des objets ou règles via commandes Shell, permettant de réaliser des scripts

- SmartConsole Command Line : permettant de créer/modifier/supprimer des objets ou règles via commandes Shell, permettant d’interagir rapidement avec la politique de sécurité sans passer par le SmartDashboard.

Cette spécificité est inexistante chez les concurrents de Check Point.

De plus, ces nouvelles interfaces offrent une multitude de possibilités :

Vous connaissez maintenant toutes les dernières nouveautés de la version R80.10 du firewall Check Point !

Pour profiter de notre expertise sur les produits Check Point, contactez-nous :