06 Juin. 19 Actualités

Simplifier la gestion des comptes à privilègesgrâce au bastion Wallix

La gestion des comptes à privilèges est une problématique en entreprise, car bien souvent la gestion de ces types de compte ne respecte pas les règles de l’art.

Voici quelques exemples de règles de l’art :

- Est-ce que le prestataire ou le collaborateur a uniquement accès aux ressources qui doivent lui être autorisées ?

- Est-ce que les administrateurs disposent de comptes nominatifs sur chacune des ressources ?

- Est-ce qu’une procédure a été rédigée pour gérer les accès ponctuels et restreints des prestataires ?

- Est-ce qu’une procédure de suppression des comptes a été rédigée lors du départ d’un collaborateur ?

- Est-ce que je suis en capacité de savoir qui a réalisé telle action sur telle ressource ?

- Est-ce que le compte que j’ai créé pour un prestataire (par exemple) dispose de droits restreints interdisant la création d’un compte ou la modification d’un mot de passe ?

La problématique de gestion des comptes à privilèges en entreprise

Les entreprises ont beau disposer des briques de sécurité principales telles que le pare-feu, l’antivirus, l’IPS/IDS et les VPN, cela ne permet pas de se protéger contre des actions malveillantes venant d’utilisateurs à privilèges (internes, prestataires ou hacker ayant récupéré des identifiants).

Pour répondre aux besoins de traçabilité et de contrôle des utilisateurs à privilèges (de type administrateur/root) dans le Système d’Information, de plus en plus d’entreprises intègrent des solutions de bastion d’administration fournissant des fonctionnalités de IAM (Identity and Access Management) et PAM (Privileged Access Management).

Qu'est-ce qu'un bastion ?

Un bastion d’administration en sécurité informatique est comparable au terme « bastion » dans le domaine militaire. Il permet de fournir un point d’accès unique (en entrée ou sortie) pour accéder à des zones spécifiques. En sécurité informatique, il permet notamment de protéger les ressources du Système d’Information d’une entreprise en appliquant des contrôles d’accès qui vont servir à fournir une visibilité sur :

- Qui a accès à quoi

- Quand

- Par quel(s) protocole(s)

- Quelles actions ont été réalisées

Certilience intègre maintenant depuis plusieurs années la solution de l’éditeur WALLIX.

Présentation de l’éditeur WALLIX

WALLIX est un acteur français reconnu depuis 2013 par l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information) pour son expertise dans la gestion des accès à privilèges.

WALLIX propose aux entreprises une solution permettant de gérer les risques informatiques liés aux comptes à privilèges en sécurisant leurs accès, leurs mots de passe et en assurant la traçabilité de leurs utilisateurs internes et externes (prestataires). Elle contribue à la mise en conformité des entreprises avec les réglementations de leur secteur d’activité (secteur sensible, santé, finance & assurance) ou de leur métier (fournisseur de services informatiques, hébergeur de cloud et de données).

WALLIX propose 3 briques permettant de répondre à différents besoins :

- Session Manager (bastion)

- Password Manager (gestion centralisée des mots de passe)

- Access Manager (accès aux ressources depuis un navigateur web)

> Session Manager

Grâce au module Session Manager, les sessions utilisateurs font l’objet d’une traçabilité sous forme d’enregistrements qui peuvent être contrôlés en temps réel ou a posteriori. Le bastion enregistre la session graphique, capturant tant ce qui est écrit au clavier que les applications utilisées. Il est ainsi possible de savoir qui s’est connecté, quand, à quel compte cible, pendant combien de temps, puis de visionner l’enregistrement de la session pour analyser son contenu. Les alertes se font en temps réel et n’importe quel incident qui pourrait avoir lieu peut être recherché rapidement à des fins d’audit.

Les entreprises peuvent ainsi définir le niveau de sécurité des accès, garantir l’intégrité de leurs fichiers informatiques et prouver que leurs règles d’utilisation sont conformes aux normes et réglementations en vigueur dans leur secteur d’activité. Les utilisateurs se connectent à un compte unique qui leur donne accès à l’ensemble des données dont ils ont besoin, optimisant ainsi leur productivité. Par ailleurs, les utilisateurs qui accèdent régulièrement à des données sensibles tels que les directeurs informatiques, les RSSI (Responsable de la Sécurité du Système d’Information), les directeurs sûreté ou les directeurs des risques, ont grâce à cette solution une garantie de leur activité vis-à-vis de leur employeur, de leur entreprise ou de leurs clients.

Cela qui rend possible de :

- centraliser les accès au système d’information de l’entreprise

- identifier les utilisateurs de comptes à privilèges et de comptes partagés

- surveiller en temps réel et enregistrer le déroulé des interventions des personnes qui utilisent les accès privilégiés au système d’information

- tracer et alerter en temps réel sur une utilisation non conforme du système

- auditer a posteriori les enregistrements des sessions des utilisateurs de comptes à privilèges

> Password Manager

La brique Password Manager permet aux équipes informatiques de gérer de manière centralisée le stockage et le partage des mots de passe et clés SSH entre les utilisateurs du Système d’Information.

Contrairement à un coffre-fort de type Keepass, il est possible de partager uniquement les identifiants souhaités avec les personnes habilitées.

Ce module permet également de gérer la rotation automatique des mots de passe sur les ressources cibles.

> Access Manager

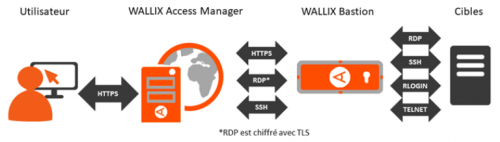

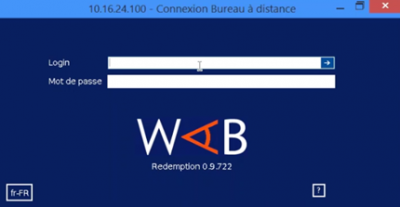

La brique Access Manager ajoute une possibilité de connexion depuis un navigateur aux des cibles auxquelles des utilisateurs sont autorisés à se connecter. Ces accès aux ressources cibles sont toujours effectués à travers le bastion. Mais les connexions sont initiées grâce aux clients HTML5 (sans extension supplémentaire dans le navigateur) de l’Access Manager.

Access Manager autorise également les utilisateurs possédant les droits adaptés à afficher les mots de passe des cibles dans le navigateur ou/et de les copier dans le presse-papier.

Positionnement des 3 briques dans l’infrastructure

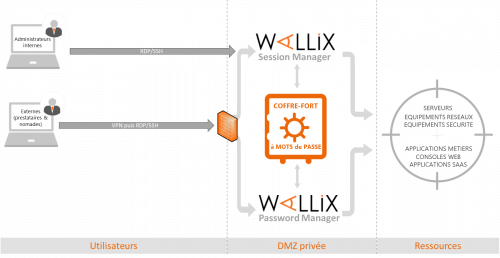

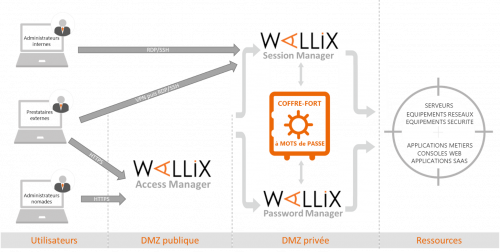

Les briques principales Session Manager et Password Manager sont installées sur la même machine afin de partager le coffre-fort à mots de passe. Voici ci-dessous le schéma de l’infrastructure en fonction de la présence ou non de la brique Access Manager.

> Sans la brique Access Manager

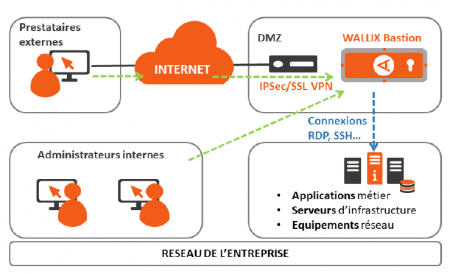

Dans le cas d’un environnement sans Access Manager, cette machine ne doit jamais être exposée directement sur Internet. Pour cela, il est nécessaire de mettre à disposition un VPN aux prestataires ou administrateurs externes, qui autorisera ensuite la connexion au bastion par SSH ou RDP.

> Avec la brique Access Manager

Dans le cas où la brique Access Manager est déployée, les prestataires ou administrateurs externes auront toujours la possibilité de se connecter en SSH/RDP au Session Manager par l’intermédiaire d’un VPN.

En complément, les utilisateurs externes pourront également se connecter au Session Manager par l’intermédiaire de l’Access Manager directement depuis un navigateur. La brique Access Manager devra être installée sur une seconde machine.

Exemples d’utilisation :

- Lorsqu’il est impossible de fournir une connexion VPN à un prestataire ou administrateur nomade

- Lorsqu’un utilisateur doit se connecter aux ressources depuis un équipement ne disposant du VPN (nouveau PC) ou ne permettant pas la connexion en RDP/SSH.

Installation du bastion Wallix

Le bastion Wallix, contrairement à certaines solutions concurrentes, permet un déploiement simple et sans agent à installer sur les équipements. Il est même possible d’importer en masse des configurations grâce à l’utilisation de fichiers CSV. Cela permet d’intégrer rapidement la solution même en cas de périmètre très étendu.

N’hésitez pas à solliciter notre équipe commerciale si vous souhaitez tester la solution pendant 1 mois dans le cadre d’un PoC, nous vous accompagnerons à sa mise en place.

Témoignage et webinaire

Retrouvez le témoignage de notre client Héva !

Ce projet de bulle sécurisée inclut notamment le bastion d’administration WALLIX afin de contrôler et tracer les accès aux données stockées dans la bulle.

Et visionnez notre webinaire présentant toutes les briques Wallix et leurs fonctionnalités.

Le service de qualité Certilience

Certilience offre un service d’infogérance d’excellence avec :

- Une équipe à votre service :

- Dans notre centre de support localisé à Limonest, à proximité de Lyon, en France dans la région Auvergne-Rhône-Alpes

- Une infrastructure propre et indépendante de nos fournisseurs

- Des outils adaptés (ticketing, supervision, administration, etc.)

- Une prise en main sécurisée à distance depuis notre centre technique

- Une équipe d’ingénieurs bilingues Français / Anglais

- Des compétences :

- Formation régulière des intervenants

- Certification des intervenants sur les technologies supportées

- Ces certifications permettent à Certilience d’avoir un haut niveau d’expertise et de bénéficier d’un accès privilégié au support des éditeurs

- Certilience dispose des accès éditeurs ou constructeurs pour procéder au remplacement des équipements en cas de problème matériel

- Support technique (en cas de problème technique) :

- En fonction de vos besoins, accessible en heures ouvrées ou en astreinte 24h/24 7j/7. Dormez tranquille, les équipes de Certilience s’occupe de votre site en cas de plantage nocturne

- Accessible par mail, portail et téléphone

- Un numéro unique de suivi

- Nombre de tickets provisionnés en fonction du service

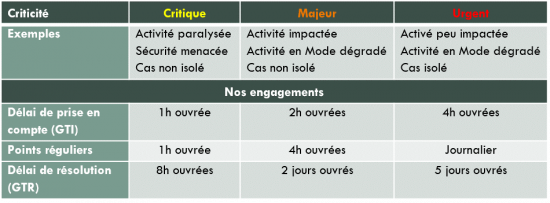

- Un engagement de résolution en fonction de la criticité de l’incident suivant nos SLA informatique :

- Surveillance 24/7 et 7j/7 de vos services :

- Accès au portail de supervision

- Notifications d’usage analysées par vous ou Certilience

- Notifications techniques analysées par vous ou Certilience

- Inventaire et mise à jour

- Des comités de pilotage réguliers afin de faire un point sur le service et vos besoins

Cette offre d’infogérance peut être complété par une banque d’heures pour réaliser tout ce qui ne relève pas d’un incident :

- Des demandes de changements

Création, modification et suppression d’un objet (utilisateurs, etc.)

- Des demandes de conseil

Expertise

Faisabilité

Pertinence d’une fonction.

Pour plus d’informations sur la gestion des comptes à privilèges grâce au bastion Wallix :